Security News

Research

Data Theft Repackaged: A Case Study in Malicious Wrapper Packages on npm

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

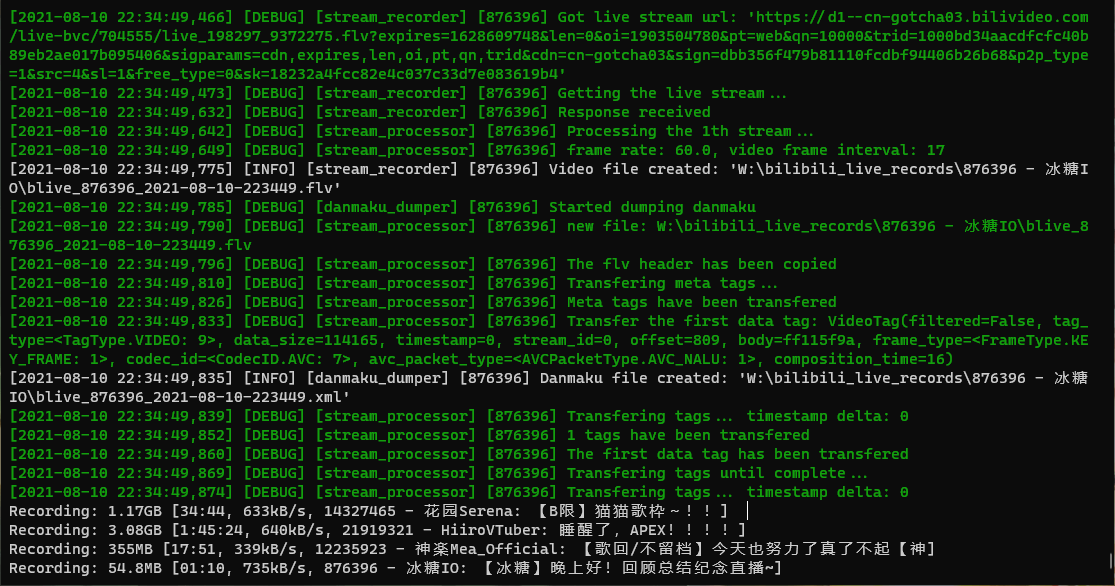

这是一个前后端分离的 B 站直播录制工具。前端使用了响应式设计,可适应不同的屏幕尺寸;后端是用 Python 写的,可以跨平台运行。

这个工具是自动化的,会自动完成直播的录制, 在出现未处理异常时会发送通知,空间不足能够自动回收空间,还有详细日志记录,因此可以长期无人值守运行在服务器上。

flv 文件添加关键帧等元数据,使定位播放和拖进度条不会卡顿。flv 为 mp4 格式(需要安装 ffmpeg)ServerChan、PushDeer、pushplus、Telegram、Bark )Webhook(可配合 REST API 实现录制控制,录制完成后压制、上传等自定义需求)Python 3.8+

ffmpeg、 ffprobe

通过 pip 或者 pipx 安装

pip install blrec 或者 pipx install blrec

使用的一些库需要自己编译,Windows 没安装 C / C++ 编译器会安装出错, 参考 Python Can't install packages 先安装好 Microsoft C++ Build Tools。

免安装绿色版

支持 Windows 10+ 或 Windows Server 2016+,下载后解压运行 run.bat 或 run.ps1 。

不是官方或最新系统可能需要安装系统更新或缺少的 C 或 C++ 运行时库

下载

通过 pip 或者 pipx 安装的用以下方式更新

pip install blrec --upgrade 或者 pipx upgrade blrec

免安装绿色版

settings.toml 复制并覆盖新版本的设置文件run.bat通过 pip 或者 pipx 安装的用以下方式卸载

pip uninstall blrec 或者 pipx uninstall blrec

免安装绿色版

删除解压后的文件夹

ENV BLREC_DEFAULT_SETTINGS_FILE=/cfg/settings.tomlENV BLREC_DEFAULT_LOG_DIR=/logENV BLREC_DEFAULT_OUT_DIR=/recENV TZ="Asia/Shanghai"sudo docker run -v /etc/blrec:/cfg -v /var/log/blrec:/log -v ~/blrec:/rec -dp 2233:2233 acgnhiki/blrec

sudo docker run \

-v /etc/blrec:/cfg -v /var/log/blrec:/log -v ~/blrec:/rec \

-dp 2233:2233 acgnhiki/blrec \

-c /cfg/another_settings.toml \

--key-file path/to/key-file \

--cert-file path/to/cert-file \

--api-key bili2233

blrec --help

在命令行终端里执行 blrec ,然后浏览器访问 http://localhost:2233。

默认设置文件位置:~/.blrec/settings.toml

默认日志文件目录: ~/.blrec/logs

默认录播文件目录: .

blrec -c path/to/settings.toml -o path/to/records --log-dir path/to/logs

如果指定的设置文件不存在会自动创建

命令行参数会覆盖掉设置文件的对应的设置

默认为本地运行,主机和端口绑定为: localhost:2233

需要外网访问,把主机绑定到 0.0.0.0,端口绑定则按照自己的情况修改。

例如:blrec --host 0.0.0.0 --port 8000

指定 SSL 证书使用 https 协议并指定 api key 可防止被恶意访问和泄漏设置里的敏感信息

例如:blrec --key-file path/to/key-file --cert-file path/to/cert-file --api-key bili2233

如果指定了 api key,浏览器第一次访问会弹对话框要求输入 api key。

输入的 api key 会被保存在浏览器的 local storage 以避免每次都得输入

如果在不信任的环境下,请使用浏览器的隐式模式访问。

api key 可以使用数字和字母,长度限制为最短 8 最长 80。

3 次尝试内 api key 正确客户端 ip 会自动加入白名单,3 次错误后则 ip 会被加入黑名单,黑名单后请求会被拒绝 (403)。

黑名单和白名单数以及同时尝试连接的 ip 数量限制各为 100,黑名单或白名单到达限制后不再接受除了白名单内的其它 ip 。

只有重启才会清空黑名单和白名单。

uvicorn blrec.web:app

或者

hypercorn blrec.web:app

作为 ASGI 应用运行,参数通过环境变量指定。

BLREC_CONFIG 指定设置文件BLREC_OUT_DIR 指定录播存放位置BLREC_LOG_DIR 指定日志存放位置BLREC_API_KEY 指定 api keyBLREC_CONFIG=path/to/settings.toml BLREC_OUT_DIR=path/to/dir BLREC_API_KEY=******** uvicorn blrec.web:app --host 0.0.0.0 --port 8000

set BLREC_CONFIG=D:\\path\\to\\config.toml & set BLREC_OUT_DIR=D:\\path\\to\\dir & set BLREC_API_KEY=******** uvicorn blrec.web:app --host 0.0.0.0 --port 8000

程序在运行过程中会触发一些事件,如果是支持 webhook 的事件,就会给所设置的 webhook 网络地址发送 POST 请求。

关于支持的事件和 POST 请求所发送的数据,详见 wiki。

后端 web 框架用的是 FastApi , 要查看自动生成的交互式 API 文档,访问 http://localhost:2233/docs (默认主机和端口绑定)。

前端其实是一个渐进式网络应用,可以通过地址栏右侧的图标安装,然后像原生应用一样从桌面启动运行。

注意:PWA 要在本地访问或者在 https 下才支持。

克隆代码

git clone https://github.com/acgnhiki/blrec.git

进入项目目录

cd blrec

创建虚拟环境

python3 -m venv .venv

激活虚拟环境

source .venv/bin/activate

以可编辑方式安装

pip install -e .[dev]

修改代码

……

运行 blrec

blrec

退出虚拟环境

deactivate

| 名称 | 链接 | 简介 |

|---|---|---|

| 录播姬 | 官网 | 简单易用成熟稳定的 B 站直播录制工具 |

| rclone | 官网 | 可以挂载网盘用于存放录播文件 |

| alist | 官网 | 网盘文件浏览、播放 |

| filebrowser | 官网 | 服务器文件管理 |

FAQs

Bilibili Live Streaming Recorder

We found that blrec demonstrated a healthy version release cadence and project activity because the last version was released less than a year ago. It has 1 open source maintainer collaborating on the project.

Did you know?

Socket for GitHub automatically highlights issues in each pull request and monitors the health of all your open source dependencies. Discover the contents of your packages and block harmful activity before you install or update your dependencies.

Security News

Research

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

Research

Security News

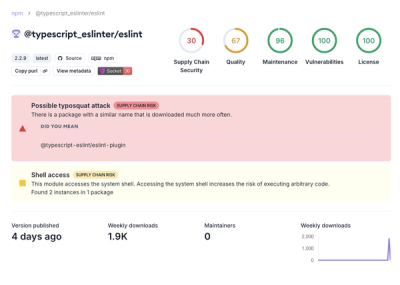

Attackers used a malicious npm package typosquatting a popular ESLint plugin to steal sensitive data, execute commands, and exploit developer systems.

Security News

The Ultralytics' PyPI Package was compromised four times in one weekend through GitHub Actions cache poisoning and failure to rotate previously compromised API tokens.