Security News

Research

Data Theft Repackaged: A Case Study in Malicious Wrapper Packages on npm

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

Biblioteca Python para realizar a busca e processamento de imagens dos satélites CBERS-04A e AMAZONIA-1

Biblioteca Python para realizar a busca e processamento de imagens dos satélites CBERS-04A e AMAZONIA-1.

A biblioteca cbers4asat surgiu da necessidade de automatizar a busca e manipulação de imagens do satélite

sino-brasileiro CBERS-04A utilizando linguagens de programação. Posteriormente foi incluido a automação do satélite AMAZONIA-1.

O design do projeto foi inspirado no sentinelsat, onde é possível de forma intuitiva realizar diversas ações, como:

Veja todos os exemplos de uso na documentação.

Também disponível uma Interface de Linha de Comando (CLI) do cbers4asat para Windows e Linux. Clique aqui e saiba mais.

from cbers4asat import Cbers4aAPI

from datetime import date

# Inicializando a biblioteca

api = Cbers4aAPI('email@mail.com')

# Área de interesse. Pode ser: bouding box, path row ou polygon.

path_row = (229, 124)

# Buscando metadados. Este exemplo utiliza o path row (órbita/ponto).

# Consulte a órbita/ponto: http://www.dgi.inpe.br/documentacao/grades

produtos = api.query(location=path_row,

initial_date=date(2021, 6, 1),

end_date=date(2021, 7, 1),

cloud=100,

limit=10,

collections=['AMAZONIA1_WFI_L2_DN', 'CBERS4A_WPM_L4_DN'])

# Exibindo os resultados

print(produtos)

# Para ver todas as ferramentas disponíveis, verifique a documentação

from cbers4asat.tools import rgbn_composite

import rasterio as rio

from rasterio.plot import show

# Criando a composição cor verdadeira

rgbn_composite(red='./CBERS4A_WPM22812420210704/CBERS_4A_WPM_20210704_228_124_L4_BAND3.tif',

green='./CBERS4A_WPM22812420210704/CBERS_4A_WPM_20210704_228_124_L4_BAND2.tif',

blue='./CBERS4A_WPM22812420210704/CBERS_4A_WPM_20210704_228_124_L4_BAND1.tif',

nir='./CBERS4A_WPM22812420210704/CBERS_4A_WPM_20210704_228_124_L4_BAND4.tif',

filename='CBERS4A_WPM22812420210704_TRUE_COLOR.tif',

outdir='./STACK')

# Plotando a imagem

raster = rio.open("./STACK/CBERS4A_WPM22812420210704_TRUE_COLOR.tif")

show(raster.read(), transform=raster.transform)

pip install cbers4asat

Instalação com a caixa de ferramentas

pip install "cbers4asat[tools]"

Você pode ler a documentação da biblioteca no link abaixo

Esse projeto foi meu objeto de estudo do Trabalho de Conclusão de Curso (TCC) no curso de Bacharelado em Ciência da Computação, você pode visualizar o PDF neste Link:

Repositório Institucional da Universidade Federal de Rondônia

Convido qualquer pessoa a participar contribuindo com código, relatando bugs, escrevendo documentação, criando tutoriais e discutindo o futuro deste projeto.

Para mais informações de como contribuir ao projeto, leia ao manual de contribuição

Você pode acompanhar todo o progresso do desenvolvimento no painel de projetos

Copyright (c) 2023 Gabriel Russo

Copyright (c) 2020 Sandro Klippel

O uso é fornecido sob a Licença do MIT. Veja em LICENSE para mais detalhes.

FAQs

Biblioteca Python para realizar a busca e processamento de imagens dos satélites CBERS-04A e AMAZONIA-1

We found that cbers4asat demonstrated a healthy version release cadence and project activity because the last version was released less than a year ago. It has 1 open source maintainer collaborating on the project.

Did you know?

Socket for GitHub automatically highlights issues in each pull request and monitors the health of all your open source dependencies. Discover the contents of your packages and block harmful activity before you install or update your dependencies.

Security News

Research

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

Research

Security News

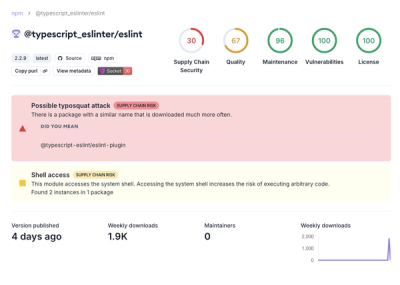

Attackers used a malicious npm package typosquatting a popular ESLint plugin to steal sensitive data, execute commands, and exploit developer systems.

Security News

The Ultralytics' PyPI Package was compromised four times in one weekend through GitHub Actions cache poisoning and failure to rotate previously compromised API tokens.