Security News

Research

Data Theft Repackaged: A Case Study in Malicious Wrapper Packages on npm

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

同世代と趣味の通話コミュニティ - Yay! (イェイ) で投稿やタイムラインの取得、リツイートやいいねの実行、フォローや投稿の検索など様々な機能をPythonプログラムから利用可能なAPIクライアントツールです。

好きでつながるバーチャルワールド - Yay!(イェイ)の API ライブラリ

あらゆる操作の自動化や、ボットの開発が可能です。

Node.js 版はこちらから »

ドキュメント

·

バグを報告

·

Discord に参加

yaylib は pip コマンドからインストールします。

pip install yaylib

[!TIP] 動作条件は

Python 3.10以上からです。

import yaylib

bot = yaylib.Client()

bot.login('your_email', 'your_password')

bot.create_post('Hello with yaylib!')

import yaylib

bot = yaylib.Client()

timeline = bot.get_timeline(number=100)

for post in timeline.posts:

print(post.user.nickname) # 投稿者名

print(post.text) # 本文

print(post.likes_count) # いいね数

print(post.reposts_count) # (´∀`∩)↑age↑の数

print(post.in_reply_to_post_count) # 返信の数

import yaylib

bot = yaylib.Client()

bot.login('your_email', 'your_password')

timeline = bot.get_timeline_by_keyword(

keyword='プログラミング',

number=15

)

for post in timeline.posts:

bot.like(post.id)

import yaylib

bot = yaylib.Client()

bot.login('your_email', 'your_password')

# 画像のパスを指定

image_paths = [

'./test1.jpg',

'./test2.jpg',

'./test3.jpg',

]

# 画像の使い道を指定

image_type = yaylib.ImageType.POST

# サーバー上にアップロード

attachments = bot.upload_image(image_paths, image_type)

# サーバー上のファイル名を指定する

# attachmentsが一つ飛ばしなのはオリジナル品質の画像のみを指定するため

bot.create_post(

'Hello with yaylib!',

attachment_filename=attachments[0].filename,

attachment_2_filename=attachments[2].filename,

attachment_3_filename=attachments[4].filename,

)

import yaylib

bot = yaylib.Client()

bot.login('your_email', 'your_password')

new_users = bot.search_users(recently_created=True)

for new_user in new_users.users:

bot.follow_user(new_user.id)

import yaylib

class ChatBot(yaylib.Client):

async def on_ready():

print('Botがオンラインになりました!')

async def on_chat_request(self, total_count):

# チャットリクエストを承認し on_message() に送信する

chat_requests = await self.chat.get_chat_requests()

for chat_room in chat_requests.chat_rooms:

await self.chat.accept_chat_requests(chat_room_ids=[chat_room.id])

message = await self.chat.get_messages(chat_requests.chat_rooms[0].id)

await self.on_message(message[0])

async def on_message(self, message: yaylib.Message):

if message.text == 'ping':

await self.chat.send_message(

message.room_id,

text='pong',

)

async def on_chat_delete(self, room_id):

print(f'チャットルームが削除されました。{room_id}')

intents = yaylib.Intents.none()

intents.chat_message = True

bot = ChatBot(intents=intents)

bot.run('your_email', 'your_password')

より詳しい使用例については、ドキュメントを参照してください。

「yaylib」を用いて開発したロボットがある場合は、ぜひ教えてください!

| MindReader AI | めいく | GIGAZINE |

|---|---|---|

|

開発者: 毛の可能性 |

開発者: まぐ |

開発者: ぺゅー |

詳しい yaylib の開発参加手順については、こちらを参照してください。

yaylib は、API の公式なサポートやメンテナンスを提供するものではありません。このクライアントを使用する場合、利用者はリスクや責任を自己負担できるものとします。このクライアントによって提供される情報やデータの正確性、信頼性、完全性、適時性について、いかなる保証も行いません。また、このクライアントの使用によって生じた損害や不利益について、一切の責任を負いかねます。利用者は自己の責任において、このクライアントを使用し、API にアクセスするものとします。なお、この免責事項は予告なく変更される場合があります。

MIT © ekkx

フルライセンスは こちら からご確認いただけます。

このプロジェクトは、 【MIT ライセンス】 の条件の下でライセンスされています。

(トップに戻る)

FAQs

同世代と趣味の通話コミュニティ - Yay! (イェイ) で投稿やタイムラインの取得、リツイートやいいねの実行、フォローや投稿の検索など様々な機能をPythonプログラムから利用可能なAPIクライアントツールです。

We found that yaylib demonstrated a healthy version release cadence and project activity because the last version was released less than a year ago. It has 1 open source maintainer collaborating on the project.

Did you know?

Socket for GitHub automatically highlights issues in each pull request and monitors the health of all your open source dependencies. Discover the contents of your packages and block harmful activity before you install or update your dependencies.

Security News

Research

The Socket Research Team breaks down a malicious wrapper package that uses obfuscation to harvest credentials and exfiltrate sensitive data.

Research

Security News

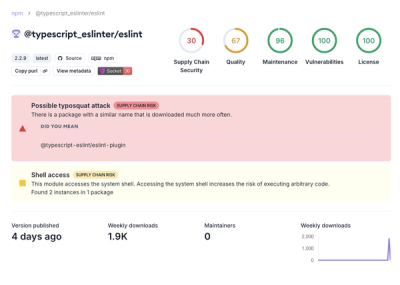

Attackers used a malicious npm package typosquatting a popular ESLint plugin to steal sensitive data, execute commands, and exploit developer systems.

Security News

The Ultralytics' PyPI Package was compromised four times in one weekend through GitHub Actions cache poisoning and failure to rotate previously compromised API tokens.